Android自动化签包

Android Sign Study

这一章主要是学习Android签包相关的概念和方法。

通过采用原始签包工具(zipalign & apksigner & keytool),使用命令行的形式对于已经经过Unity打包签名的包进行重签来学习理解相关概念。

Introduction

When

Android requires that all APKs be digitally signed with a certificate before they can be installed.

Android要求所有的APK都必须通过证书签名否则不能被安装到设备上。

What

When you sign an APK, the signing tool attaches the public-key certificate to the APK. The public-key certificate serves as as a “fingerprint” that uniquely associates the APK to you and your corresponding private key.

签名可以唯一标示我们自己的APK。每个签名的APK都会有对应的公钥证书,而这个公钥证书会与我们的private key唯一对应,我们只需保证private key不泄露,就能保证我们签名的程序的唯一性。(公钥证书和私钥是由有公信力的机构分发的确保了公钥的正确性,那么与之唯一对应的私钥就保证了APK的唯一性。详情见后面)

Why

那么我们为什么需要签名了?

以下引用至Android APK签名原理及方法:

应用程序升级

如果想无缝升级一个应用,Android系统要求应用程序的新版本与老版本具有相同的签名与包名。若包名相同而签名不同,系统会拒绝安装新版应用。应用程序模块化

Android系统可以允许同一个证书签名的多个应用程序在一个进程里运行,系统实际把他们作为一个单个的应用程序。此时就可以把我们的应用程序以模块的方式进行部署,而用户可以独立的升级其中的一个模块。代码或数据共享

Android提供了基于签名的权限机制,一个应用程序可以为另一个以相同证书签名的应用程序公开自己的功能与数据,同时其它具有不同签名的应用程序不可访问相应的功能与数据。应用程序的可认定性

签名信息中包含有开发者信息,在一定程度上可以防止应用被伪造。例如网易云加密对Android APK加壳保护中使用的“校验签名(防二次打包)”功能就是利用了这一点。

Conceptions

数据摘要(Message Digest)

以下内容引用至Android签名机制之—签名过程详解

这个知识点很好理解,百度百科即可,其实他也是一种算法,就是对一个数据源进行一个算法之后得到一个摘要,也叫作数据指纹,不同的数据源,数据指纹肯定不一样,就和人一样。

消息摘要算法(Message Digest Algorithm)是一种能产生特殊输出格式的算法,其原理是根据一定的运算规则对原始数据进行某种形式的信息提取,被提取出的信息就被称作原始数据的消息摘要。

著名的摘要算法有RSA公司的MD5算法和SHA-1算法及其大量的变体。

消息摘要的主要特点有:

1)无论输入的消息有多长,计算出来的消息摘要的长度总是固定的。例如应用MD5算法摘要的消息有128个比特位,用SHA-1算法摘要的消息最终有160比特位的输出。

2)一般来说(不考虑碰撞的情况下),只要输入的原始数据不同,对其进行摘要以后产生的消息摘要也必不相同,即使原始数据稍有改变,输出的消息摘要便完全不同。但是,相同的输入必会产生相同的输出。

3)具有不可逆性,即只能进行正向的信息摘要,而无法从摘要中恢复出任何的原始消息。

可以看出数据摘要确保了数据的完整性。

数字签名(Signature)

以下内容引用至APK签名原理解析:

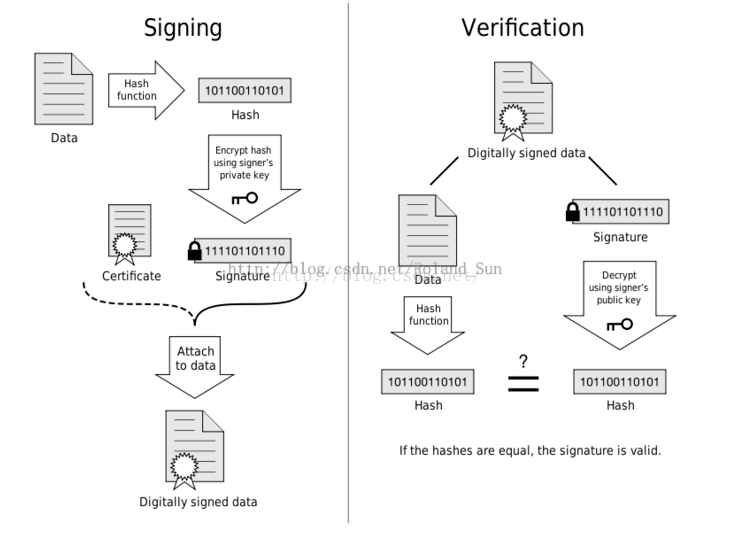

数字签名是非对称密钥加密技术与数字摘要技术的应用。将信息摘要用发送者的私钥加密,与原文一起传送给接收者。接收者只有用发送者的公钥才能解密被加密的信息摘要,然后接收者用相同的Hash函数对收到的原文产生一个信息摘要,与解密的信息摘要做比对。如果相同,则说明收到的信息是完整的,在传输过程中没有被修改;不同则说明信息被修改过,因此数字签名能保证信息的完整性。并且由于只有发送者才有加密摘要的私钥,所以我们可以确定信息一定是发送者发送的(发送者的身份认证)。

可以看出数字签名确保了数据的正确性(数据来源可靠性),但需要确保公钥的安全传输问题。

CA机构(Certification Authority)

以下内容引用至APK签名原理解析:

受信任的第三方,承担公钥体系中公钥的合法性检验的责任

根证书

以下内容引用至APK签名原理解析:

是未被签名的公钥证书或自签名的证书;是CA认证中心给自己颁发的证书,是信任链的起始点。安装根证书意味着对这个CA认证中心的信任。用户在使用自己的数字证书之前必须先下载根证书。

数字证书(Certification)

以下内容引用至Android签名机制之—签名过程详解:

所谓数字证书,一般包含以下一些内容:

- 证书的发布机构(Issuer)

- 证书的有效期(Validity)

- 消息发送方的公钥

- 证书所有者(Subject)

- 数字签名所使用的算法

- 数字签名

可以看出,数字证书其实也用到了数字签名技术。只不过要签名的内容是消息发送方的公钥,以及一些其它信息。但与普通数字签名不同的是,数字证书中签名者不是随随便便一个普通的机构,而是要有一定公信力的机构。这就好像你的大学毕业证书上签名的一般都是德高望重的校长一样。一般来说,这些有公信力机构的根证书已经在设备出厂前预先安装到了你的设备上了。所以,数字证书可以保证数字证书里的公钥确实是这个证书的所有者的,或者证书可以用来确认对方的身份。数字证书主要是用来解决公钥的安全发放问题。

可以看出通过获得权威的机构获取到唯一的数字证书,这样一来解决了前面数字签名提到的公钥安全传输问题(数字证书能够确保公钥的正确性)

keystores

因为没有正确签名的应用,Android系统不会安装或者运行。所以我们通过有公信力机构得到公钥证书以及与之唯一对应的私钥,我们就能验证特定应用是否是特定私钥签名的应用()

接下来我们了解下Android签名过程中一个重要概念:

keystore存储着公信力机构分发的私钥和公钥证书。

通过使用keystore签名APK,我们能够确保APK的唯一性。

How

接下来通过使用相关签名工具来重签一个已经签过名的APK来实战学习理解签名过程。

apktool

apktool是一个帮助我们编码和反编码APK的一个工具。

这里我有一个已经签过名的APK_Signed_Aligned.apk为例进行重签:

第一步:

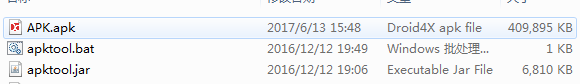

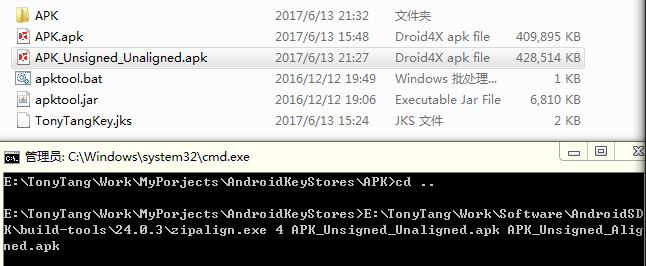

准备好APK和apktool:

第二步:

我们需要反编码APK:

第三步:

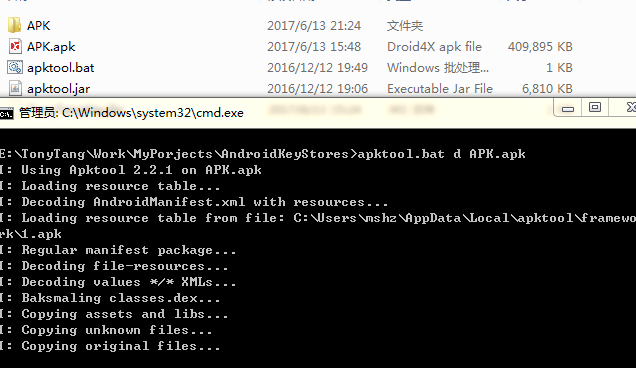

替换APK_Signed_Aligned里的部分内容(比如替换Log之类的)然后进入刚才反编码的文件夹进行APK重编码(这时我们会得到一个重编码后APK_Unsigned_Unaligned.apk):

Note:

In order to run a rebuilt application. You must resign the application. Android documentation can help with this.

此时的APK_Unsigned_Unaligned.apk是处于未签名也未进行压缩数据对齐处理(后续会讲到)。

zipalign

zipalign is an archive alignment tool that provides important optimization to Android application (APK) files. The purpose is to ensure that all uncompressed data starts with a particular alignment relative to the start of the file.

zipalign是一个对于APK压缩数据进行对齐处理的工具。

第四步:

对APK_Unsigned_Unaligned.apk进行压缩数据对齐处理得到压缩数据对齐的APK_Unsigned_Aligned.apk:

Note:

zipalign位于Android SDK的build tools目录下。

keytool

Manages a keystore (database) of cryptographic keys, X.509 certificate chains, and trusted certificates.

keytool这里可以理解成有公信力的机构(工具)帮助我们生成唯一的公共证书和与之对应的私钥。

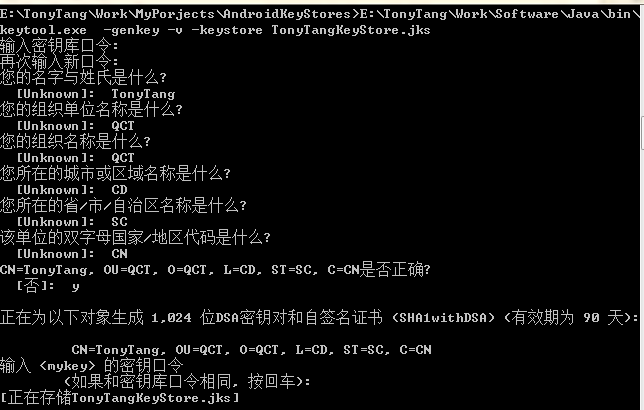

第五步:

在对我们进行压缩数据对齐后的APK_Unsigned_Aligned.apk进行重签之前,我们需要生成自己的keystore用于签名认证我们的APK。

使用keytool生成我们需要的公共证书和与之对应的私钥:

上面要填的信息就是之前在数字证书里提到的生成公共秘钥和私钥需要的信息。

最后得到我们的TonyTangKeyStore.jks(签名需要的keystore,公共秘钥和私钥都在里面)

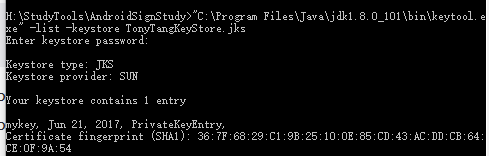

接下来我们通过keytool查看我们刚生成的keystore信息(因为不是在同一台电脑上测试学习KeyStore,所以路径并不一致):

可以看到我们的Keystore是由Sun公司提供的,采用SHA1(前面提到的数字摘要算法之一e.g. MD5 or SHA1)算法计算私钥的数字摘要。

Note:

keytool位于JDK的bin目录下。

上面输入的Keystore密码后续签包时会用到。

上面生成keystore默认只有90天有效期,在开发过程中我们要保证keystore有效期远大于软件生命周期,不然期限到了就无法在继续使用同一个keystore,也就不能保证APK的唯一性了。

keytool貌似有个参数-validity是决定有效期的,这里就没有尝试了,详情参考keytool官网。

apksigner

第六步:

得到了keystore,那么我们就可以进行签名工作了。

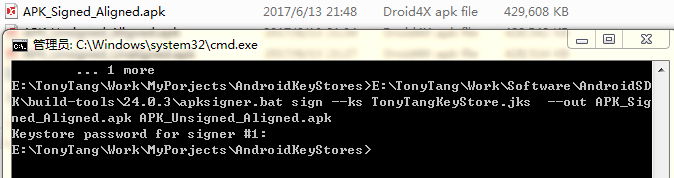

使用apksigner进行签包:

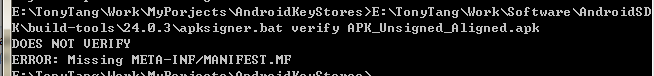

通过apksigner验证特定APK是否签名:

最终我们得到了我们重新重签后的APK_Signed_Aligned.apk(与我们使用的keystore里的私钥唯一对应)

Note:

The apksigner tool, available in revision 24.0.3 and higher of the Android SDK Build Tools

apksigner工具在AndroidSDK 24.0.3的Build Tool才可用。

其他签名工具还有jarsigner和signapk。

Deep

深入学习理解签包里的相关文件:

这里主要参考别人的学习理解Android签名机制之—签名过程详解

通过上文我们可以看出签名后验证APK的相关文件主要有以下三个文件:

- MANIFEST.MF

- CERT.SF

- CERT.RSA

打开MANIFEST.MF(以下只复制了很少一部分做验证使用):

1 | Manifest-Version: 1.0 |

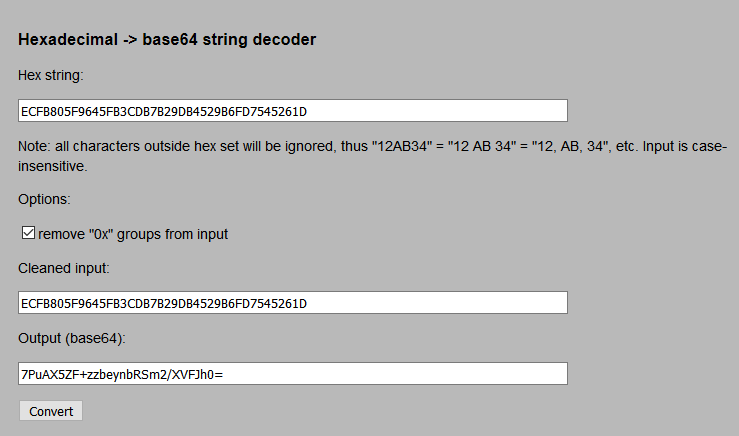

可以看出MANIFEST.MF文件记录了APK里文件内容的SHA1-Digest(数字摘要),这个数字摘要通过上面博主找到的源码来看是通过对文件内容做一次SHA1算法后然后通过Base64 Encode得到的。

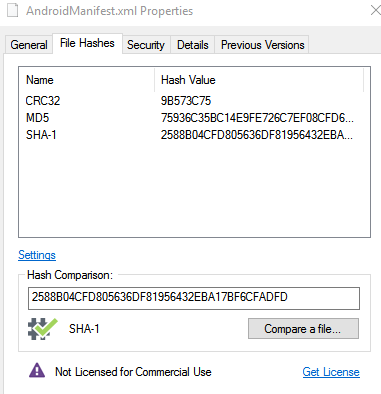

下面我们直接通过HashTable和Base64网站验证一下(这里以AndroidManifest.xml为例):

因为我们使用的是SHA1数字摘要算法,所以这里用AndroidManifest.xml的SHA1值ECFB805F9645FB3CDB7B29DB4529B6FD7545261D进行反推。

通过Base64 Encode后:

把Base64 Encode后的值和我们在MANIFEST.MF里AndroidManifest.xml的SHA1-Digest进行对比,就会发现是一致的。

这里不再对三个文件做深入研究,上面那位博主已经做了很清晰的解释,详情参见Android签名机制之—签名过程详解。

这里只记录下三个文件之间的关系以及在APK简明里起的作用做个总结:

- MANIFEST.MF(对APK里的部分文件通过SHA1和Base64 Encode后记录下对应的数字摘要,用于验证APK文件的完整性)

- CERT.SF(对MANIFEST.MF文件进行一次SHA1和Basee64 Encode进行记录,并针对MANIFEST.MF里每一块进行SHA1和Base64 Encode并记录,用于验证MANIFEST.MF的完整性)

- CERT.RSA(这里会包含我们通过keystore生成的私钥计算出的签名以及公钥信息等数字证书信息,用于验证APK的唯一性也就是我们一直强调的签名来源)

那么上面三个文件就能确保APK的唯一性和安全性了吗?

一下来自Android签名机制之—签名过程详解的总结:

首先,如果你改变了apk包中的任何文件,那么在apk安装校验时,改变后的文件摘要信息与MANIFEST.MF的检验信息不同,于是验证失败,程序就不能成功安装。

其次,如果你对更改的过的文件相应的算出新的摘要值,然后更改MANIFEST.MF文件里面对应的属性值,那么必定与CERT.SF文件中算出的摘要值不一样,照样验证失败。

最后,如果你还不死心,继续计算MANIFEST.MF的摘要值,相应的更改CERT.SF里面的值,那么数字签名值必定与CERT.RSA文件中记录的不一样,还是失败。

那么能不能继续伪造数字签名呢?不可能,因为没有数字证书对应的私钥。

所以,如果要重新打包后的应用程序能再Android设备上安装,必须对其进行重签名。

从上面的分析可以得出,只要修改了Apk中的任何内容,就必须重新签名,不然会提示安装失败,当然这里不会分析,后面一篇文章会注重分析为何会提示安装失败。

从上面的总结可以看出,Keystore的Private Key是作为我们APK签名安全的最后一道防线,确保数字签名不会被伪造。

Android Stuido and Gradle

在开始实战APK重签之前,这里需要先学习了解Android Studio和Gradle,这一步可以帮助我们把java代码打包成jar来使用。

详情参考Android Studio

APK重签实战

通过上面的学习,我们知道了APK的重签需要经过一下步骤:

- 反解APK

- 修改内容

- 重新打包APK

- APK数据对齐

- 重新签名APK

接下来我们以实现以下几个功能作为实战重签APK的学习目标:

- 修改AndroidManifest.xml内容(通过修改versioncode打印检验)

- 替换APK里的资源(替换streamingasset路径下的一个文本文件内容并打印检验)

- 替换签名重签APK(通过apksigner验证apk重签后的签名)

我将会结合前面提到的工具利用Python完成这一次自动化重签功能学习:

直接上学习代码:

resignAPK.py

1 | #!/usr/bin/python |

上面的注释都比较详细了,就不再细说每一步了。

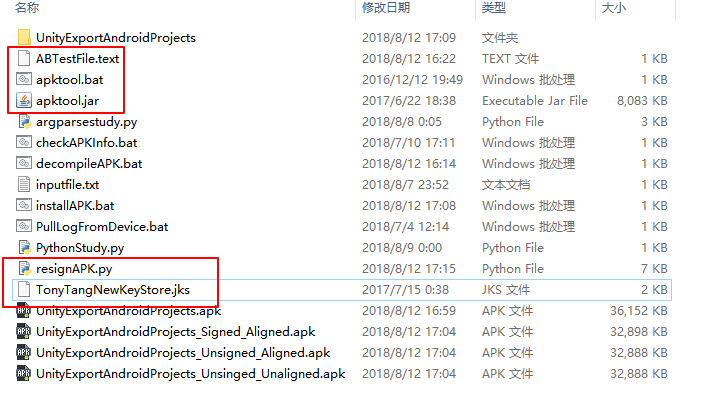

这里直接来看下运行这个resignAPK.py的环境要求以及目录结构:

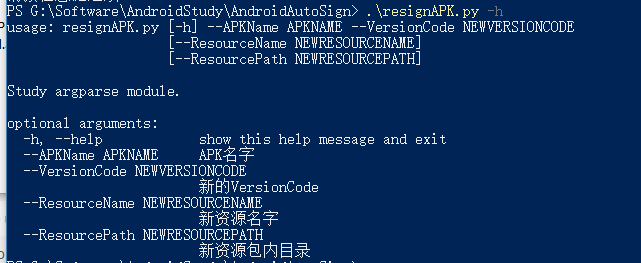

以下是使用argparse作为参数解析库的帮助查看:

以下是正式使用重签resignAPK.py用法:

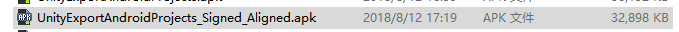

最后输出了一个叫apkName_Signed_Aligned的APK使我们最终重签后的APK:

ABTestFile.text文件是位于StreamingAsset目录下的一个文件,原文是test,我覆盖后内容是test2。

配合测试访问代码:

1 | /* |

至此我们成功完成了通过python编写了自动化重签APK,动态替换APK部分资源,动态修改AndroidManifest.xml内容的功能。

Unity实战

待续……

Reference

Conception Part

keytool

zipalign

apksigner

Apktool

Android Studio

Gradle

Gradle Wiki

如何通俗地理解 Gradle?

Build Script Basics

Authoring Tasks

Knowledge Part

Sign Your App

Android APK签名原理及方法

Android签名机制之—签名过程详解

APK签名原理解析

JNI和NDK交叉编译进阶学习

NDK&JNI&Java&Android初步学习总结归纳

Android DSL Android Plugin DSL Reference

Gradle - Building Android Apps